Viernes 6 de octubre, son las 14,10, y en el local de una famosa hamburgueseria de origen estadounidense, instalada en Montevideo, Uruguay, la encargada de las cajas de pagos, no se cansaba de anunciar a los clientes que formaban fila para hacer su pedido: “estamos teniendo desde la mañana, enormes dificultades para el pago con tarjetas, a través del pos”, explicaba, mientras esta irregularidad se verificaba en cientos de empresas y comercios de todo el país.

Lo extraño es que las tarjetas de Mastercard, pasaban y se efectuaba el cobro, no así con las de VISA. Esto lo intentaban aclarar, sin saber lo que realmente ocurría los encargados de las cajas.

Las quejas de los clientes, resonaban en el local y no eran fáciles de acallar.

Para aclarar la situación, vamos a explicar un hecho inusual que luego de dos días de dificultades, ha generado, sin dudas en Uruguay, enormes pérdidas económicas en cientos de comercios.

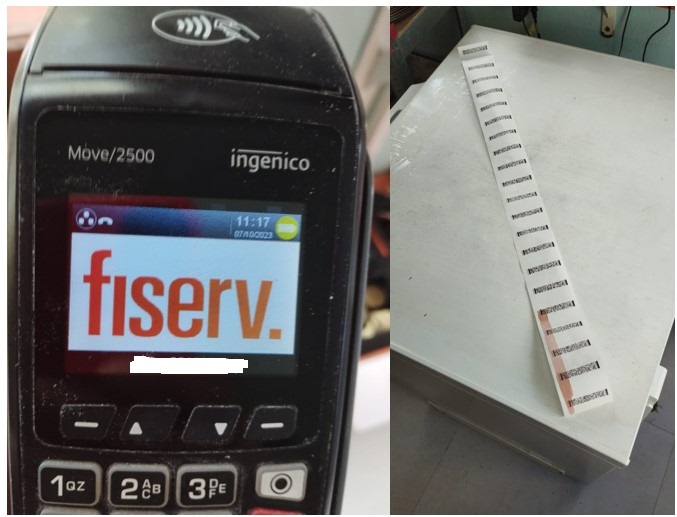

Por ejemplo, en un comercio del interior de Uruguay, un comerciante intentaba hacer funcionar la máquina del pos y en un instante el aparato gastó todo el rollo de papel, como si estuviera enloquecido. El hecho se puede verificar en la siguiente fotografía:

¿Hackeados?

Por su parte, la firma Fiserv que se encarga de estos servicios a comercios, informó que los POS de Geocom tienen “un problema operativo” pero que el resto de los servicios funcionan sin inconvenientes y que las fallas se verificaban en compras con tarjetas de débito y crédito.

Para conocer la realidad de estos hechos, conviene remitirnos a un informe de la publicación en inglés Cybernews, del 6 de octubre de 2023, bajo el título: “El ataque de Fiserv expone a 837.000 clientes de Flagstar Bank”.

El proveedor de Flagstar Bank, el gigante de la tecnología financiera Fiserv, ha sido víctima de los ataques de MOVEit Transfer, exponiendo los datos personales de cientos de miles de clientes del banco.

Otra empresa con sede en EE. UU. ha entrado en la lista cada vez mayor de ataques MOVEit Transfer llevados a cabo por el cártel de ransomware Cl0p vinculado a hackers rusos.

Flagstar se puso en contacto con las personas afectadas y les dijo que los atacantes habían accedido a sus datos a través de Fiserv, una empresa que el banco “utiliza para el procesamiento de pagos y con fines de banca móvil”. Fiserv, como miles de otras empresas, empleó el software MOVEit Transfer.

“[…] la actividad no autorizada en el entorno de MOVEit Transfer ocurrió entre el 27 y el 31 de mayo de 2023, que fue antes de que se revelara públicamente la existencia de esta vulnerabilidad. Durante ese tiempo, actores no autorizados obtuvieron nuestros archivos de proveedores transferidos a través de MOVEit. Estos archivos incluían información de clientes de Flagstar Bank e instituciones relacionadas, incluido el suyo”, se lee en la notificación de infracción.

Según la información que Flagstar Bank proporcionó al Fiscal General de Maine, el ataque afectó a 837.390 personas. Como resultado de esto, es posible que los actores de amenazas hayan accedido a los números de seguridad social (SSN) de los clientes.

La pérdida del SSN plantea riesgos importantes, ya que los imitadores pueden utilizar datos robados junto con nombres y detalles para el robo de identidad .

Para ayudar a las víctimas, Flagstar Bank ofrecerá un servicio de seguimiento de identidad gratuito. También se recomienda a las personas afectadas que permanezcan alerta y revisen y controlen periódicamente su historial crediticio.

MOVEit: Ataques de transferencia

A principios de este año, Cl0p aprovechó un error de día cero ahora parcheado en el software MOVEit Transfer de Progress Software, que permitía a los atacantes acceder y descargar los datos almacenados allí.

Hasta ahora, se ha confirmado que más de 2100 organizaciones y más de 62 millones de personas se han visto afectadas por los ataques de MOVEit Transfer.

La pandilla Cl0p, vinculada a Rusia, tiene varios nombres diferentes. La gente de la industria cibernética conoce al sindicato como TA505, Lace Tempest, Dungeon Spider y FIN11. La pandilla es bastante antigua y fue observada por primera vez en 2019.

Numerosas organizaciones conocidas han visto a sus clientes expuestos en los ataques de MOVEit. Por ejemplo, Sony Interactive Entertainment (SIE), una filial de Sony responsable del desarrollo de consolas PlayStation, afirmó que miles de sus exempleados tuvieron sus datos expuestos .

Otras víctimas nombradas incluyen American Airlines, los grandes almacenes TJX , TomTom, Pioneer Electronics, Autozone , Johns Hopkins University and Health System, Warner Bros Discovery, AMC Theatres, la cadena Radisson Americas de Choice Hotels y la firma de asesoría contable Crowe.